前政府同事经常问我可执行战略增强企业网络安全姿态近几周来,他们自然转而关注远程工作对安全的影响鉴于更多联邦雇员远程办公,现在有更多的端点连接超出传统网络周界对于那些尚未采用零信任方法的机构来说,这种转向远程工作可能会增加网络安全风险

带DNS了吗

所以,我第一个回答 解决挑战常令他们惊讶代理局有远程员工dNS吗?表示漫游用户可能会任由随机未知dNS提供方摆布为什么会有人接受这种风险

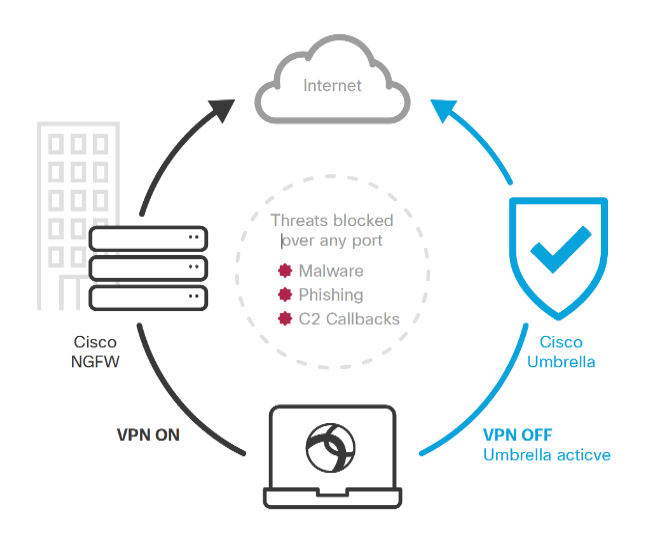

增强代理端点dNS安全应无脑Cisco Unbrela Roaming保护员工离开企业VPN

- 阻塞恶意域请求IP响应

- 强制安全dNS层无法建立恶意连接和恶意文件不下载

- 防止恶意软件感染笔记本电脑并命令控制(C2回调)或从任何端口提取数据

- 外加 受感染笔记本电脑显示C2活动可立即识别

综合安全思维dNSCisco总管保护用户不受恶意互联网目的地侵害,保护伞从云中传递出,很容易在分钟内保护所有用户 — — 避免性能退化。更好的是,伞形旋转完全整合进Windows或MacOSX AnyConect客户端

如何安全端点访问

我的朋友拉我下肥皂盒 关于需要DNS远程工作后, 我们的讨论改变你期望从VPNVPN唯一能让员工在办公外工作并提供安全连接企业网络的手段然而,任何现代安全思想VPN应可提供范围广泛的安全服务-包括远程访问、姿态执行、网络安全特征和漫游保护等功能

面向端点必须保持姿态兼容度水平的政府客户,VPN技术的进步现在使得安全检查能够在端点上进行,以确保在连接企业前满足姿态需求

国防部对接努力方面,我先前曾讨论过需要从采样角度思考“重拍图片”。零信任生活方式.远比VPN多得多Cisco AnyConnectVPN客户端安全功能中包含端点守法模块,该模块包含对FederalC2C努力并取取必不可缺的重要功能零信任方法.联邦政府可以利用远程访问VPN系统,通过同台应用实现C2C端点守法基础和零信任基本能力

简言之 远不止VPNCisco安全移动客户端增强远程工作能力政府笔记本电脑或移动设备或连接企业或需要漫游dNS保护网站还为联邦机构企业运营商安全团队提供可见度控制,以识别访问企业基础设施者(设备名称和守法状态)。

远程工作需要多因子认证

几乎不言自明,但多因子认证这些天必不可缺,对远程工作而言尤其如此。验证所有用户的身份并有效强验证(二因子验证)后才能允许访问贵机构企业VPN、应用程序和数据资源

Duo安全帮助机构验证用户身份并建立设备信任通过使用零信任模型,杜欧市帮助定义并强制政策限制用户使用和装置,

网络远程作业安全

联邦机构必须有能力抵御威胁, 不论在哪里工作, 也不论雇员在哪里工作。可使用:

- Duo自适应多因子认证提供验证用户身份的手段以便安全远程访问

- Cisco保护伞旋转扩展保护员工游荡企业VPN系统

- 集成Cisco安全移动客户端员工不仅可以安全访问企业资源,网络安全团队还可以防止不达标设备根据C2C策略和a访问网络零信任生活方式.

安全远程工作

- Cisco支持客户扩展免费安全提供

- 新建AV-TEST报告优先检测威胁获取AV-TEST报表

- 零信任101:授权机构任务

- ForsterWaveTM:零信任电子化生态系统平台提供商Q42019

连接CISCO