技术是当今业务核心维护关键数据、资产、系统 和网络的恢复性关键实现业务目标结果开发运维专业人员必须持续提高工作负荷、软件和应用总体恢复能力-并同时提高安全姿态(图1)。要以规模和速度实现这一点,需要整合套应用安全工具以持续集成/连续交付管道,自动化姿态评估并提供可见性帮助管理安全风险

Cisco早期发现应用安全流程抑制了我们业务敏捷性we knew we had to aplileDevOps文化作为早期应用者快速并迭代提供基于商业需求的软件产品敏捷DevOps不应用安全自动化通向“快速等待”状态,即某些进程快速移动仅由另一些进程阻塞应用安全团队难以跟上威胁全景在一个典型现代应用开发部署技术栈中,80%代码库由第三方软件组成20%为自定义代码近些年来我们看到的大多数安全漏洞完全可以预防,如果采取了必要的安全措施,不仅对定制码如此,对第三方软件也是如此。

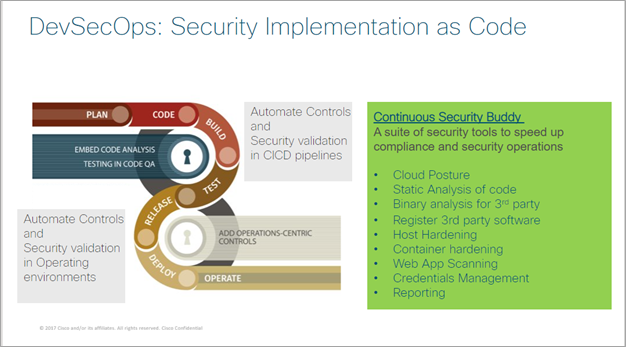

DevsecOps文化授权应用团队持续建设和部署安全应用,而不是受中央安全功能约束为此,我们整合并搭建了一套应用安全工具集成CI/CD管道内,程序称为CIS/CD管道版持续安全Buddy开发团队提升应用安全程序,同时使应用安全透明免摩擦

程序设计使用下列基本原理

- 协同设计并开发安全自动化解决方案,为DevOps团队工作

- DevSecOps工作流程整合并增强开发者能力,赋予开发者选择应用安全工具的灵活性

- 推广安全守法要求并消除安全开发团队间影响开发速度的安全摩擦点

协同设计并开发解决方案

初始设计并开发CSB使用联合scrum规划重用自动化安全能力Ciscowebex.为了鼓励跨开发团队推广,我们为CI/CD共享库创建了可配置CSB创新推广程序以简化过程

共享库为Jenkins编程编程代码库,可供管道快速引用可用代码Jenkins代码一行开发者可访问共享库中所有安全扫描共享库框架简化代码贡献流

快速发现我们需要为使用CI工具的团队提供CI不可知性解决方案数据库发布开发团队通过Docker访问

安全扫描弹性

用户可选择类型自动安全扫描拟配置并运行生产管道可包括二进制图像扫描、静态代码分析扫描和查看扫描综合报告方式自动化过程的最后一步是将扫描结果与安全控制框架匹配发送到中央安全平台,以满足合规需求以上特征都作为共享库的一部分提供,用户需要添加配置参数运行安全扫描作为CI进程的一部分,在代码修改时即配置并触发运行开发者可持续监控扫描结果处理任何新安全性问题

自动化遵章报告

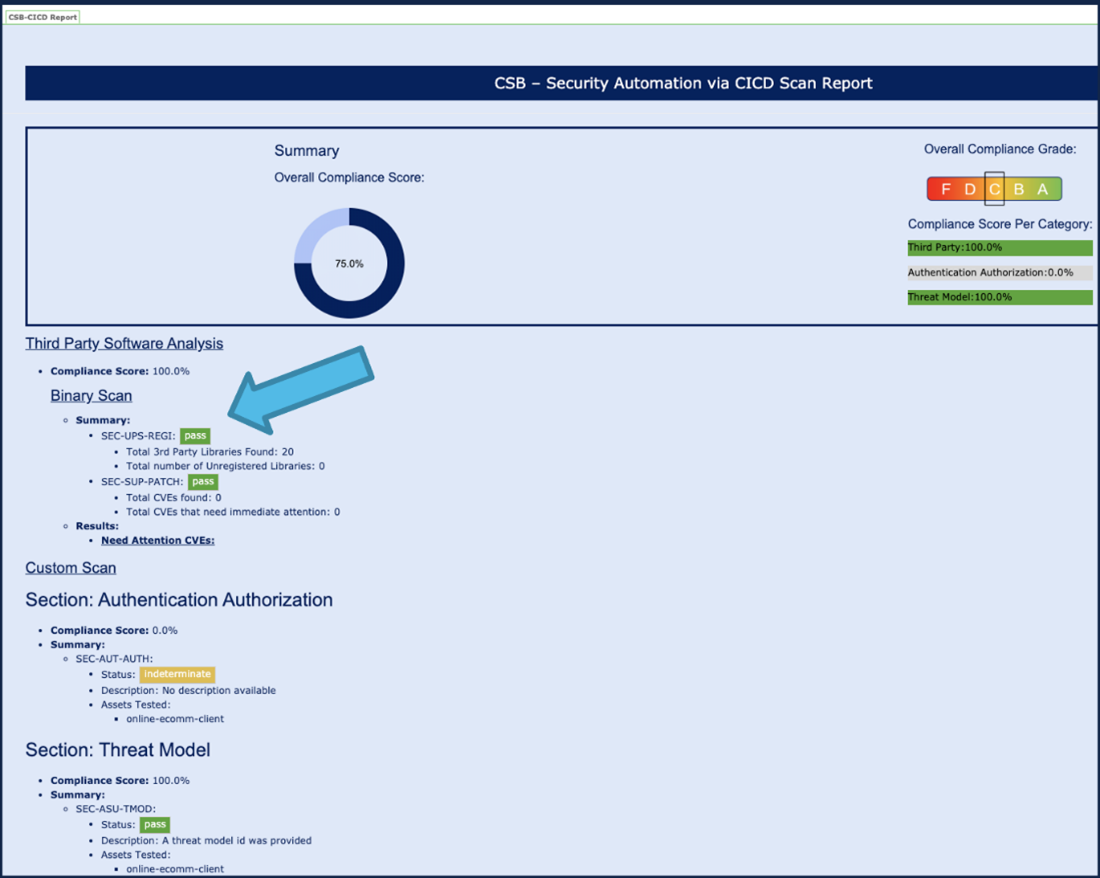

使用CSBCI/CD共享库,团队可查看Jenkins仪表板上每次安全扫描生成的报告并识别故障安全性问题团队还可以将安全结果数据传送到Jira中央接口帮助各种评估过程,例如安全架构师审查生成合并报表(图2显示),显示总体达标分,考虑哪些扫描工作启动(例如二进制扫描、静态代码分析以及动态扫描)。开发者可使用此报表查看快速修复改善安全姿态

测量进度并成功

与webex团队初步开发后,CSBCI/CD方法跨数个Cisco业务单元推广我们测量CSB为CI/CD共享库的敏捷性、可靠性、效率、质量和成功性,以确保系统有效运行

程序实施一年多后,图3记录了我们能够实现的部分商业价值

摘键取道

CSBc/CD自动化框架使用开源和内源安全工具为开发者提供易于运行和浏览安全扫描的方法通过CSBCI/CD框架,组织可以主动创建并发布安全软件

雷竞技真的能提现吗框架和内部外包等模型允许大型企业使用多种技术时需要协作、速度和规模提高分布式应用团队安全性,同时为集中治理团队提供可见度

深入深入安全特征, 包括软件组成分析、容器安全、静态应用安全测试和动态应用安全测试程序启动后 即时监控架构漂移和持续威胁建模 以进一步补充框架持续安全

与博客分享方法相似吗?我们想听从同业实践者下贴注释并查下序列的其余部分

深入了解Cisco嵌入安全信任

深入到一切做,访问我们信任中心.

优秀博客覆盖一个非常重要主题领域