博客由Kevin Brooks Alex ChiJoel Esler公司,马丁李,Emmanuel Tacheau,安德鲁通切夫并克雷格威廉斯.

7月21日CiscoTRAC发现网站dwnews.com服务恶意AdobeFlash内容网站中文新闻网站从美国基地覆盖东亚事件网站极受欢迎 亚历克斯全球交通排名 第1759次世界访问量最大网站 南韩第28次访问量最大新闻网站还接收来自日本、美国和中国的大量访问者

恶意运动似乎没有严格瞄准八道垂直二十七家公司受到影响

银行金融

能源油气

工程建设

保险局

法律类

制造

药厂化学

零售批发

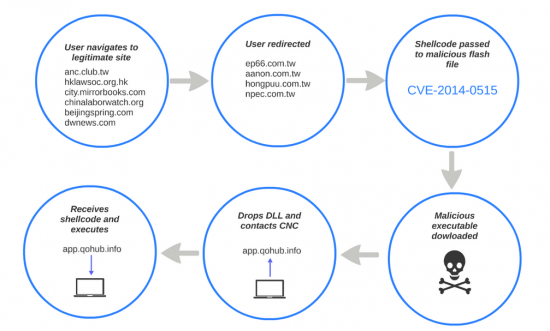

表示运动像车载攻击 任何人试图观察 受影响的网站

自2014年7月11日始,

anc.club.t

krasoc.org.hk

city.mirrorbooks.com

chinalaborwatch.org

beijingspring.com

wnews.com

相关恶意文件观察从:

e66.com.tw

anon.com.tw

洪浦.com.tw

s.com.tw

7月21日dwnews.com访问者从“http://www.ep66.com.tw/f.html”中接收内容,该页面反之加载恶意闪存文件“http://www.ep66.com.tw/flash.swf”。文件SHA256301657a0ad4eb91fd95f2be0a789a16a637c2e2caa5fa019040021f376a852cc开发CVE-2014-0515AdobeFlash缓冲溢出漏洞,允许执行任意代码

f.html源码显示,html文件的目的是加载恶意的Flash.swfshellcode攻击期间执行通过FlashVars参数传递Flash文件内存数据混淆 URL

![]()

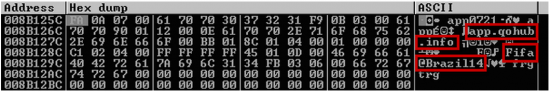

混淆可能存在,以隐藏从简单检测策略转移数据中的URLURL由简单重排列密码隐藏

请求setup.exe返回可执行文件SHA256和7f39e5b9d46386dd8142ef40ae526343274bdd5f27e38c07b457d290a277e807.

近距离查看

快速查看恶意软件活动显示一些相当有趣的行为特别是恶意软件似乎下传dLV文件并调用服务器 。拆分dLL显示长列表shellcodeMOV指令外壳编码混淆化,要求正确XOR键执行前。shellcode用时戳计数器构建大块256字节RDTSC)

shellcode完成所有库执行并加载后,字符串从数据底部检索并移入存储器使用。这些字符串包含似乎主机名ac.qoub.info,通信端口号与独有字符串Fifa@Bisrai14域名qohub.info常见于数种恶意软件,尽管子域名可能不同

下一步,shellcode准备请求 随机生成256字节发送数据集为消息主体并等待服务器响应恶意软件与命令控制服务器通信端口静态443,但通信协议绝对不是SSL/TLS客户从C&C接收响应消息,用Fifa@Bisrai14键解码

shellcode期望多接收2块数据:4字节的N和N字节数据shellcode抓取4字节并使用虚拟Alloc值内存大小分配4字节值必须匹配响应中“数据”部分的大小,因为这是从服务器发送并直接执行的shellcodeN字节数据解密同键Fifa@Brace14

结论

恶意运动再次提醒更新系统软件的重要性攻击者得以折中合法网站, 包括高流量新闻网站dwnews.com,开发使用前披露AdobeFlash漏洞CVE-2014-0515折叠用户并强制下载实际恶意有效载荷

有效载荷嵌入式DLL运行时DLL接受远程服务器编码指令允许攻击者远程控制受感染机器并发布他们想提供的任何指令

损耗网站服务这类恶意软件对用户不显眼maware可静默安装用户机上,除访问网站外不作用户交互处理,也不表示出异常事件发生维护完全补全系统限制攻击效果然而,各组织要充分保护自身,就需要部署多层保护并随时警惕进一步的类似攻击。

恶意软件描述毒艾维

毒物Ivy综合攻击工具箱威胁演员使用Fifa@brazil2014管理员密钥毒物Ivy匿名特征集使它成为攻击者最优工具