Andrew Tsonchev和Steven Poulson也写下这篇文章

更新2014-05-26:感谢Fox-IT提供Fiesta标识图像更新标题以准确反映图像属性

Cisco云安全服务向TRAC研究人员持续提供恶意洞察水管,目前我们正与它协作源火漏洞研究队增强能力快速隔离网络开发活动并优先处理进一步分析最近当我们被警示攻击Fiesta开发包运动时, 我们快速比较注解发现除典型Java开发外,EP还使用微软银灯开发思科市2014年度安全报告微信当然值得补丁, 威胁行为方继续寻找新应用开发工具以拉动驱动攻击

近30天来, 具体Fiesta运动阻塞超过三百家公司攻击者使用多动态dNS域-解决六大IP地址-开发登陆页下图描述主机在这次攻击中分布于最大阻塞DDNS基域

管理底层线

开发包很容易查找、购买和安装基本内容是编译相对可信应用的具体利用,打包入网络框架并配有管理员界面供威胁行为主体易用当前,大多数开发包按服务器许可(基本为犯罪SaaS模型),进一步提高EP销售商的收入,并给EP用户各种动机以最大化单服务器EP实例EP用户的首要目标是尽可能多地强制受害者网络传输EP服务器,以便执行“驱动式攻击”(它确实是逆向驱动式攻击,因为受害者移动和攻击者静止不变)。或破坏合法网站并自动改变访问者方向

我们讨论的大部分开发活动已知值 意指补丁发布 对应脆弱度 在2012年或2013年开发效果影响所有广受欢迎的互联网应用环境,包括Java Applets、PDFs、Flash文件以及微软Silverlight系统(基本为Netflix等公司流媒体使用)。Silverlight开发检测率对杀毒引擎特别差错,部分原因可能是Silverlight定制仿佛5年前PDF开发时的情形相似,解决这次攻击问题,我们最近为CWS定制银光猜想源火继续剖析Silverlight增强检测未来开发完全补丁工作站免得搭乘折中数例零日攻击发生在2013年利用新漏洞消除先前未知漏洞

企业补丁代表信息安全策略的重要部分 但它不是网络威胁灵丹妙药行为检测已知折中指标exceptFiesta运动使用400多DDNS基础域 。贵组织允许流入DDNS域吗?通常每个企业都有几个员工通过DDNS连接家庭网络,当然DDNS使用案例是合法的,但鉴于DDNS域与恶意活动高度相关,这是一个很容易检测的指标或折中性IoC

行为检测有两种基本选择:建立内部能力或外包检测组织使用云快速大规模网络威胁分析微信威胁近实时检测对企业至关重要web仍然是员工关键可信推介器,

事件响应者操作深入

自2013年12月中旬开始CscoCWS开始阻塞数以百计DDNS域的大量HTTP请求-HostForWeb( Chicago,IL)源火咨询开源查询URI路径快速确认FiestaEP附加Fiesta服务器检测到

179.43-MegaHoster.net

179.44-MegaHoster.net

50.7.17945-MegaHoster.net

67.159.16.250-SOUNDBWOYKILLAZCA

64.202.116.122-HostForWeb

以上所有IP地址归根结底归并FDC服务器分布在芝加哥和阿姆斯特丹数据中心显示域工具11静态域解析 64202.116.125

cherrychetty.com

finamars.com

exoberg.com

jueddieslo.com

expont.com

黄子集

ylorebos.in.ua

you. in.ua

yphonesge.in.ua

ypple树 in.ua

yredinblu.in.ua

上域-yredinblu.ua- 并主动托管Fiestayredinblu.in.ua名称服务器包括ns1-ns3.ukrnames.coms1.ukrnames.com记录为9197.128.182虚拟数据计算LLC操作程序位于乌克兰基辅,n2.ukrnames.com记录为195.123.1.2CJSCGlobal Ukra名称服务器对约6k域名具有权威性。Fiesta威胁行为主体似乎偏向乌克兰并正在利用UknikedccTLDs、Ukniked命名服务器和乌克兰主机提供商查看Fiesta的具体开发时,下方字云描述由Kasperskyss和Sopos标签的具体网络请求(大字体等高请求计数)。

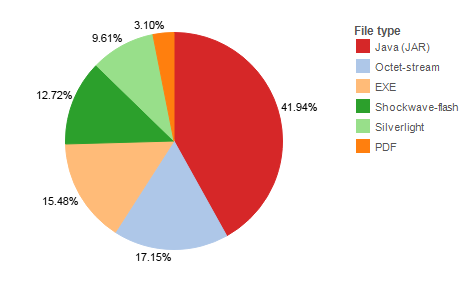

下图描述恶意文件类型百分比基于自2013年12月中旬观察的所有网络响应

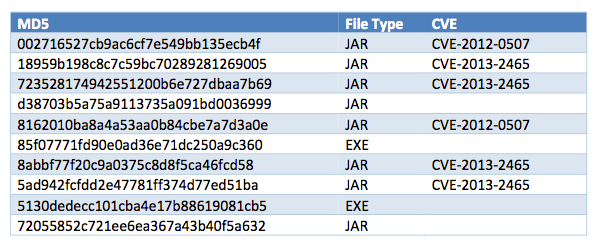

前十大漏洞阻塞(计数)和相应的CVE包括:

微软银灯额外开发包括:

CVE-2013-0074子分类系统.Windows.Browser.ScriptObject访问脆弱受保护初始化CVE-2013-3896允许查找可用函数地址,2013年10月后文摘自建立漏洞概念的公开证明

// declare descendant for System.Windows.Browser.ScriptObject to access vulnerable protected Initialize()

public class MyObject :System.Windows.Browser.HtmlObject

{{

public MyObject()

:基础

{{

}

// access protected Initialize()

public void Init(IntPtr handle)

{{

MainPage.LogAdd("ScriptObject.Initialize(" + MainPage.Hex((ulong)handle) + ", 1, true, false)");

初始化(handle, (IntPtr)1, true, false); // call agcore.dll DOM_ReferenceObject()

}

}

银灯恶意字节代码显示相同功能

类标签.pig

.Cat(){

ldarg.0

调用System.Windows.Browser.HtmlObject.Cator

重置

init(){

ldarg.0

ldarg.1

ldc.i4.1

调用系统.IntPtr.op

ldc.i4.1

ldc.i4.0

Call System.Windows.Browser.ScriptObject.初始化

微调

TRAC开发Silverlight反向工程工具时,

下图显示恶意文件类型总分布

下图表示受影响用户向FiestaEP服务器请求数地理分布大都反映网站引导不同国家的受害者网络用户转向Fiesta服务器北美显然是顶级目标,其次是欧洲

损耗指标

已知FiestaURI路径

/0nfxrb6

oi20pr/

4p6mvs1/

9cui6mf/

/cl7utm6/

/cwiugh/

fkl6ch/

/r1tmip5

uej8lir/

iwtv07/

/xricv8b/

可下载全套观察转介者URLs并Fiesta服务器URLs中并Fiesta服务器按文件hash应用类响应.URI路径匹配已知FiestaEP模式URIs尾端为++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++

签名

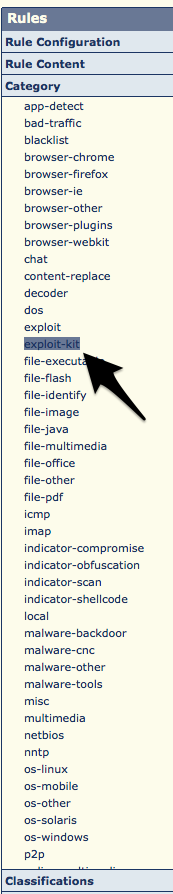

Snort是一个惊人开源工具,用于检测打包活动Fiesta检测规则-SIDs:27807、29442、29444-SourcefireVRT规则更新页.下正则表达式(REGEX)也有助于提醒Fiesta登陆页和Fiesta Java响应

Fiesta登陆页检测^\/[a-z0-9]+\/\?[0-9a-f]{60,66}[\x3b\x3c\d]*$

ava请求检测^\/[a-z0-9]+\/\?[a-z0-9]{60,66}[\x3b0-9]/

ClamAV和FireAMP产品目前都覆盖折中段指标中引用的便携式可执行文件(PE)和JaClamAV具体定义包括:

Java.CVE-2012-0507.Dropped-1

Win.Trojan.Miuref

Java.Exploit.Dropped-30

Java.CVE-2012-0507.Dropped

Java.Exploit.Dropped-31

Java.CVE-2013-2465.Dropped-1

Java.CVE-2013-2465.Dropped

使用源火防控中心 启动打包规则集只是鼠标点击

感谢Joel Esler为这个职位做出杰出贡献

是否有任何相关日志文件含有这类攻击的痕迹