实事求是:管理邮箱令人痛心路由问题、磁盘定额、回发时间用户可发送但不接收邮件、接收非发送或平面无法发送-列表继续

难怪像Office365这样的邮件托管服务变得如此受欢迎以云为主的邮件服务消除电子邮件配置引起的许多头痛连基本安全特征都包括在内,目的是保护用户安全不受最新威胁。

网站还提供选项简化用户经验用户可直接登录Office365网页,输入公司证书并直接登录任何地方的邮箱

计及所有这一切,并加云电解法常带来的成本下降值, 听上去像完美解法结果,像Office365这样的服务使用大增

攻击者注意到

广受欢迎导致恶意攻击攻击者正在编译并启动以Office365用户为对象的phishing运动攻击者试图窃取用户登录证书,目的是接管账号攻击者常登陆失密账号并展开各种恶意活动

- 内部网络内传播恶意邮件、垃圾邮件和phishing邮件

- 执行量身定制攻击,如spearphing和BusinessEmailCompromece

- 目标伙伴和客户

乍一看,这似乎与外部邮箱攻击没有多大差别关键差点是恶意发送邮件现来自合法账号对接收者来说,它往往甚至是某个人知道的, 以某种方式获取信任 不一定会给未知源令事情更加复杂,攻击者常常使用“反向劫机”,通过回复邮件交付有效载荷,邮件定位于失密信箱中

侦察攻击

攻击者除发送邮件外还能做更多攻击者一旦访问合法邮箱,他们也可以做下列工作:

- 获取全局公司电子邮件地址列表

- 扫描邮箱获取其他证书、个人信息或公司信息

- 试图进一步获取公司资源

仅因为攻击者正在收集信息并登录使用授权证书这使攻击者有时间侦察:观察和策划更多攻击的机会攻击者在密码后猜密码直到输入或检测

攻击链

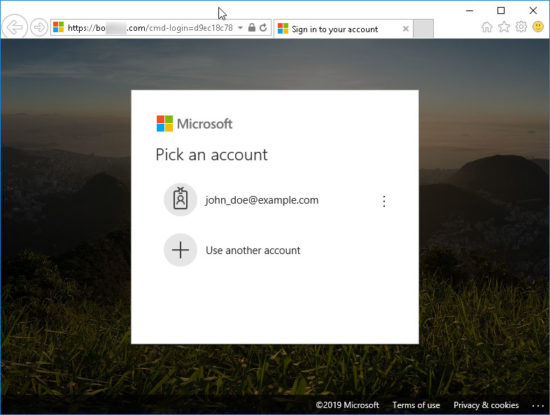

攻击者访问Office365账号的方法相当直截了当。钓鱼运动通常采取微软邮件形式邮件请求登陆 表示用户需要重置密码 最近没有登录 或账户有问题 需要他们的注意内含URL,诱导阅读器点击纠正问题

事件链通常是这样演练的:

- 攻击者发送网络邮箱 似乎来自微软或另一可信源码

- 用户点击邮箱链路, 并发到模拟Office365登录页

- 用户登录证书由攻击者收集

- 假页面无济于事,表示登录不正确,或重定向用户到真Office365登录页

面对这一系列事件 用户将毫不知情 他们的证书被窃

频发攻击

如何成功这些攻击难免除攻击者外任何人都有失窃证书数或总体成功率数据,

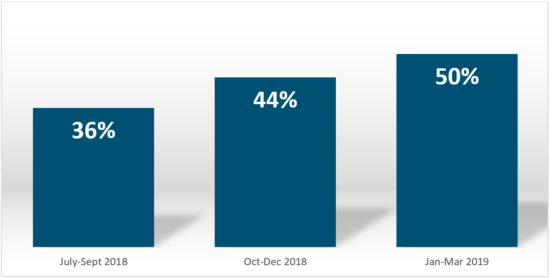

阿加里数据公司是一个公司监督各种数据点 围绕网钓运动实战季邮件欺诈和身份篡改趋势报表中常查看品牌仿真趋势并为我们提供新数字

近几个季度里 假冒微软的phishing邮件数持续增加微软长期以来是最常用冒牌,但现在它占第四季度所见所有冒牌数的一半以上。

云邮件安全效率

微软为Office365提供多项安全技术然而,鉴于这些类钓鱼攻击是如何从网络上发生的,云中没有什么可以做来保护它攻击者获取有效证书并使用证书时,如何辨别登录图差

幸运的是,您可采取几个步骤进一步保护您的电子邮件:

- 多因子验证如果登录尝试需要二级授权后方才允许访问邮箱,这将阻截多攻击者,即使使用phished证书也是如此。

- 部署高级反钓鱼技术机器学习技术可用本地特征关系建模并用行为分析识别欺骗威胁

- 运行例常phishing练习全组织定期按指令打字练习会帮助培训员工识别打字邮件,使他们不点击恶意URL或登录恶意网站举个例子,Duo提供免费phishing仿真工具,调用Duo深入观察.

地平线上

云邮件服务像Office365以多种优势显示 没有理由现实是,鉴于当前威胁风景, 常常有必要提高安全性

基础最近研究ESG代表Cisco执行超过80%受访者报告他们的组织使用SAAS邮件服务43%的受访者仍然发现,移动后,他们需要二级安全技术来加固邮件防御

归根结底,IT团队仍有效需要制定政策、提高可见度和控制、使用沙盒并利用外部阻塞能力云邮箱提供许多优势, 但要完全实现它的承诺,IT仍有作用确保它尽可能安全

有兴趣阅读更多邮件安全最新报告网络安全报告汇编...微信:用警示点击, 如何保护避免钓鱼、诈骗等骗局刚发布下载报表深入了解邮件骗局和识别方式

象这个邮箱订阅Mont博客威胁数列并被提醒下个博客发布

连接CISCO