向远程作业转移有两面一方面,你需要确保你的人能够获得设备,使他们能够执行日常任务。反之,需要找到回通公司资源的方法 帮助工人完成这些任务

远程桌面技术是这两个方面证明有用的解决办法之一。技术允许用户远程登陆计算机操作仿佛置身前方

远程桌面技术非新建并有一些可用解决方案, 从平台独立实施VNC之类第三方服务令远程桌面连接微风建立并使用

远程桌面实现突出点是Window远程桌面服务系统,它依赖远程桌面协议通信嵌入Windows操作系统使功能化并连接非常简单

RDP目标

边远桌面解决方案-特别是RDP-随身带安全顾虑多年来RDP以各种方式成为目标粗力攻击并尝试使用失窃证书自然引起关注协议还蒙受公平分享漏洞,允许居中人攻击复数远程代码解析执行vulnerabilities.

RDP攻击的显赫性引导联调局发布警告协议2018年底指出恶意攻击协议正在上升这份报告讨论了恶意行为方使用赎金软件的方式,例如CrySIS和CrySISSamSam消息称通过调用配置不良RDP搭建并甚至在黑网上买卖失窃RDP证书进入网络

2019年5月 脆弱方式远程桌面服务处理RDP请求被披露杜布德蓝屏微软指出易损性似有似有似有似有似有似有似无并可用恶意软件从非输出系统传播到另一个系统,非常相似WantaCry系统两年前做过数月后双远程代码执行漏洞RDP发现虽无蠕虫实现,但RDP作为一种通向网络的通道得到了极大关注。

频发攻击

RDP目标多频繁难解题 仅仅因为辨别恶意与合法交通 难易失窃证书和粗略登录图常使用,擅自访问往往看起来像合法登录事件

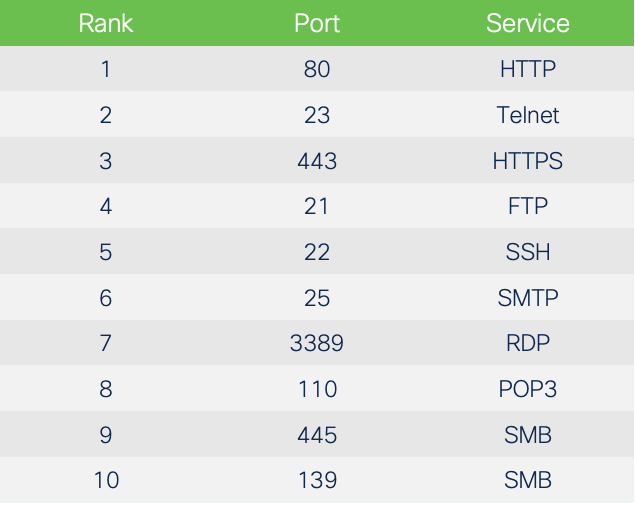

有几个方法可以量化RDP攻击程度Nmap地图广受欢迎的网络扫描工具 常用检查开放端口工具中包括常用扫描端口列表似然开关.前十大TCP端口最有可能发现开关 基于Nmap当前加权数

RDP总体排名第七位,位居最高专有端口,可能被发现开口有趣的是 只有系统端口众所周知服务使用区前列表中唯一其他产权协议SMB,微软文件分享协议上头讨论过.

更多人关注RDP攻击事件,显示shodanio收集资料超过四百万系统直接接触互联网TCP端口3389开通

并不表示攻击者常以它为攻击目标深入调查,让我们查看Cisco安全端点数据包括检测蓝屏攻击的两个签名

首个签名会提醒人扫描TCP端口3389以检验系统易失蓝屏 (CVE-2019-0708扫描检测第二次签名警告,当有人试图利用它时 (CVE-2019-0708检测到)下图使用的方法与最近使用的方法相同威胁景观趋势博客检查每个月遇到签名的组织数目

整体而言,31%至34%的组织在2020年上半年每月至少收到一次蓝屏警报有趣的是 警告类型随年份推移近2/3RDP警告都利用图谋6月前三分之二以上尝试扫描

从表面看,这似乎表示,虽然攻击者今年早些时候可能发现初步成功直接开发港口,但他们可能发现测试系统优先开发比较有效或简单有效避免检测

需要提醒的是,在这些数字内会有一些由合法的脆弱扫描器触发的警示安全团队使用这些工具定位脆弱系统,以便解决这些系统问题。这些工具极有可能触发检测到的扫描图签名简言之,上图中并非所有扫描报警都来自恶意行为方

话虽如此,但有一些攻击框架和双重用途工具,如Metasploit综合蓝屏开发这对于成功攻击RDP启动系统大为下调

最后,大约三分之一的组织每月遇到与RDP有关的报警,而有组织则经常用警示敲打整体警讯显示 80%-88%的开发警讯 被我们开发预防技术所收集 与RDP开发相关

使用或非使用

避免RDP攻击的最简单方法也许是不使用RDP攻击Windows默认禁用协议, 意指系统非启动不可攻击

if you're looking a远程桌面解决方案, 并有多种目标性较低的选项可用成本问题连开源替代VNC之类提供相似特征集

远程桌面解决方案若因漏洞或使用失窃证书而失密,则会给攻击者组织内脚趾屏蔽,通过它安装恶意工具或特权升级

远程桌面访问可能不是最佳解决办法VPN配置解决方案允许远程工作员工访问他们需要的资源,不仅释放网络资源用于远程镜像桌面环境,还允许多层安全

如果RDP有必要,雇员可连通现场桌面计算机,要求客户先连接VPN意味着客户可认证和扫描以确保安全达标,加用户可多因子认证后接通RDP

可理解的是,在一些依赖远程桌面服务的组织中,离开RDP可能不是一个选项。在这种情况下,有些事可以做 支持RDP通信

- 不连接RDP启动系统与互联网代之以使用VPN和/或代理连接远程桌面网关.

- 使用强密码多因子验证强密码难以强制密码,而MFA如果密码失窃则增加第二层认证

- 块登录超出合理数时失败尝试应用策略暂时阻塞IP或禁用用户账户

- 改变RDP端口避免泛扫描默认RDP端口的简单方式是切换到除3389外的东西

Cisco安全可帮助

Cisco安全X平台提供数个触点检测和阻塞RDP攻击,可在易读仪表板内查看

- Cisco安全移动客户端.VPN使用最简单安全方法之一远程连接组织网络连接安全访问公司网络并提供必要安全帮助维护组织安全保护

- Cisco安全存取.MFA验证RDP连接请求来自可信源Duo帮助组织验证用户身份

- Cisco安全防火墙可使用数种方法检测并预防RDP攻击,包括Snort规则使用协议识别攻击

- Cisco安全端点.安全端点可检测并阻塞对RDP的开发图例,并阻塞在RDP攻击中经常发现的块行为异常

- Cisco安全网络分析.不论RDP使用与否,都值得监控违反策略网络流量网络分析可帮助检测网络异常点,标记环境中不应使用的应用

连接CISCO