网络攻击工业网络增长2000%2018至2019年攻击操作技术可中断生产和收入,暴露专有信息或污点产品质量他们甚至可以把员工置于伤害方式或破坏环境攻击关键基础设施-水、电和运输-可能对经济和公共卫生产生毁灭性影响

工业网络安全屏障

安全产业运营现在是思想之首将良好意图转换为行动可能具有挑战性,原因主要有二。产业网络常由OT团队管理,他们可能还担心IT团队将采取行动减少运行恢复时间与邮箱服务器2小时停机不同,邮件服务器成本以损耗生产率和烦恼度量,2小时非计划停机可中断输出和收入

另一屏障不知道从何开始工业网络非常复杂网络安全控件添加最易保护系统 快速取胜系统或最关键系统大报应来自分割网络检测异常活动授权用户临Τぐ或盾

框架强网络安全标称中断

幸运的是,国际自动化学会汇编ISA99套安全工业自动化控制系统国际电工委员会(电工委)以该工作为基础介绍IEC62443

一些人认为ISA/IEC6243标准集太详细复杂思科人喜欢它 因为它提供IT和OT共同基础 并肩工作框架逐步实施工业网络安全最佳做法 以持续改进标准定义安全网络架构、功能需求 和指南测量你成熟度OT提供知识说明哪些资产需要通信和这些资产有多关键,IT提供网络安全知识与技术

标准提出了四步框架:

- 取资产盘点无法保有资产 除非你知道它存在第一步由OT团队列出所有资产并排名业务关键度最关键资产投资最多

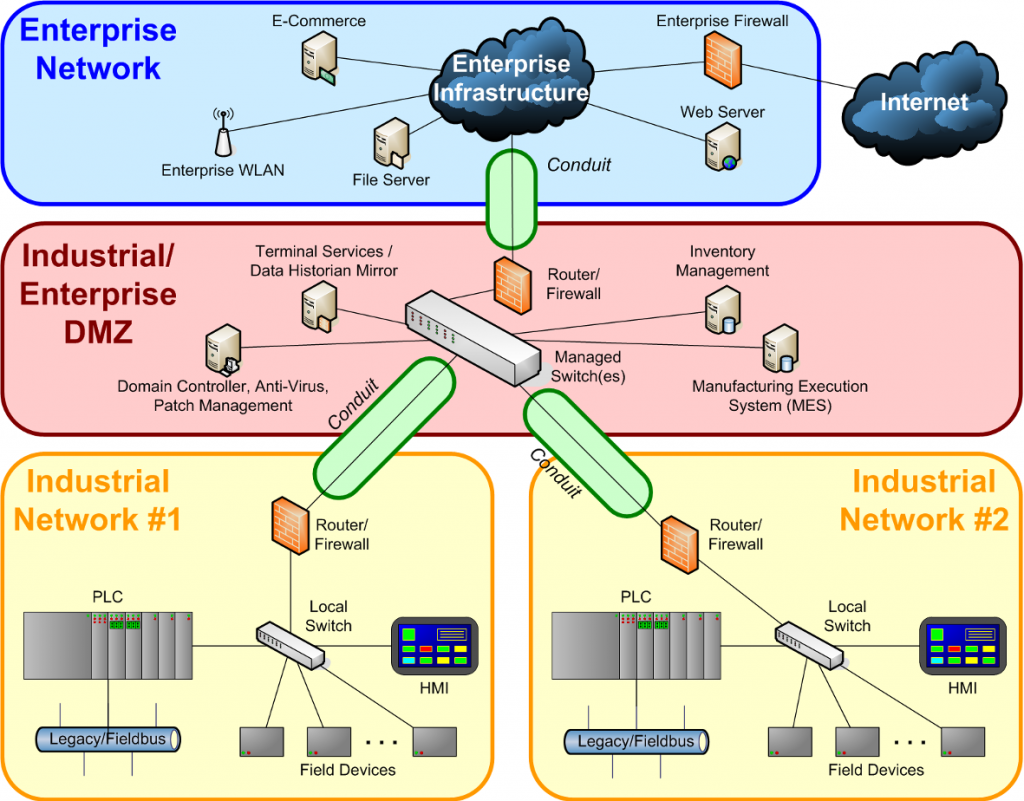

- 定义区A区由一组设备组成,安全需求相似,物理边界清晰,需要相互交流(图1)。想象一线焊接和一线绘画不需要两行机器通信 生产线1中所有机器都分到一个区 生产线2中所有机器分到另一个区分治网络区块中如果网络受到攻击则含有损耗

- 定义管道区域间通信链路必须互通植物楼层示例中,两个区需要与监听控制台交谈调用区3一条管道连接1区和3区,另一条管道连接2区和3区不需要一区和二区间管道IT和OT定义区和管道后,网络部署和安全执法便直截了当

- 添加区控件起始带设备用于你最关键进程对每个区,增加时间和预算许可控件-用户控制、数据完整性、数据保密性、受限数据流(即管道进入点)、对安全事件及时响应和拒绝服务攻击时保持资源可用性IEC 62443定义四级区成熟特定时间,部分区域可能成熟一级(最基本级),而其他区域则成熟二级、三级、四级或五级(最成熟级)。

意义深远的是 IEC 62443不称最高成熟度为成熟度或先进度。相反,最高成熟度为提高,突出显示网络安全从未完成继续深入攻击 OTIT团队 计划持续加强保护

如何启动

ISA/IEC62443实施需要资产可见度、定义区和管道并分配区控件IT和OT协同使用Cisco网络视觉中描述本博客.

我总结了要点ISA/IEC6243标准中此短白纸看一看,让我们加固你的工业安全姿势

更多技术报告IoT/OT安全

访问IoT安全研究实验室

订阅CiscoIoT安全通讯

连接CISCO