spamCop免费社区垃圾邮件报告服务由Cisco提供spamCop分析报告垃圾邮件并提取寄送IP细节、spam存储的URL和spam消息传递网络信息用创建spamCop块列表SCBLIP地址列表

SpamCop每周发送数以百万计邮件通知网络管理员恶意活动,spamCop接收各种响应通知邮件多次接收spamCop通知者响应spamCop并称,“我们没有发送spamspamCop代表跟踪这些回复,对他们来说,“我们没有发送垃圾邮件”,即垃圾邮件块表等同“狗吃了我的作业”。

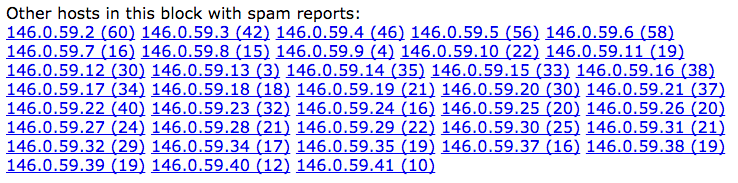

网络管理员称没有从网络传输垃圾邮件实情SpamCop将垃圾邮件属性正确发送IP地址时有时,IP域名网络拥有者确实发回非传输相关垃圾邮件世界上怎么可能发生这种异常行为?举个例子,考虑最近从IP146.0.53.17发送的垃圾邮件

spamCop联系网块所有者后,我们得到了有趣的回复网块所有者表示垃圾邮件确实来自他们的IP,IP被垃圾邮件套装所劫持

塔洛斯调查显示IP146.0.53.17合法分配到爱尔兰都柏林名为Logfont Ltd的组织,在自治系统AS51677下运营

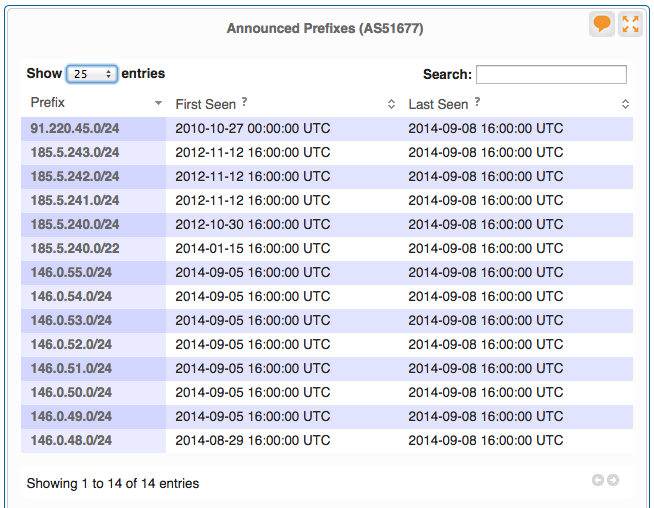

网络前缀由Logfont Ltds AS51677发布

查看历史边界网关协议公告146.0.53.17两种不同的外国自治系统宣布两个独特的BGP前缀146.0.32.0/19AS47147和146.0.52.0/23AS201640IP地址146.0.053.17

宣布IP地址146.0.53.17前缀AS47147是罗马尼亚VisNetwork媒体SRL

VisNetwork媒体SRL是IP块前合法所有者本页RIPE详细传输IPv4空间完全解释时间 未宣布路径前缀是因为VisNetwork媒体SRL准备转移IP分配

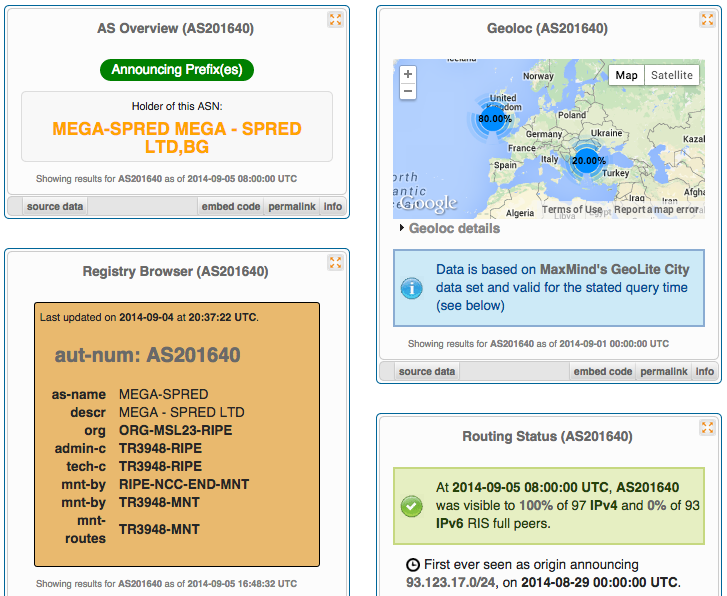

另一类AS即流氓AS劫持IP空间是AS201640,它属于MEGA-SPRED系统,这是一个在保加利亚注册的自治系统。

我们大家都听到IPv4地址缺失警告iv4地址分配耗竭实情是,IPv4分配范围太广,以至于仍然未使用结果是,这些未使用和未通知IP前缀成熟易被滥用误差者越多恶意宣布BGP前缀未用IP网块,潜在的混乱可能由被劫持IP不仅限于发送垃圾邮件被劫持IP可被用于任何形式的非法活动,包括拒绝服务或甚至窃取合法网络所有者的流量

网络管理员并非完全无助资源公钥基础设施可用以保护BGP线路RPKI使用密码证书具体说明允许宣布BGP前缀的自治系统前缀滤波可用以防止网络摄取错误或恶意BGP前缀spamCop也一直忠实阻塞列表 被劫持IP用于传输垃圾邮件最后,还有其他工具可用来对付这些攻击者例如,Talos通过检查WHOS记录发送spam域名发现一些趣味

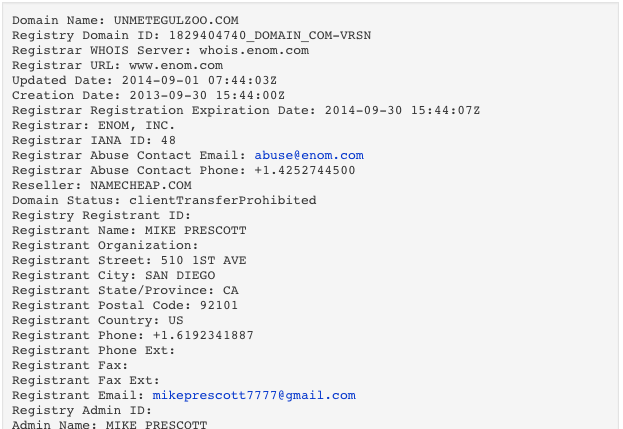

域名Mike Prescott注册, 可能是一个相当常见的名称,email地址mikepresscott777@gmail.com注册显示域工具,此电子邮件地址负责注册45域.快速检查域名和关联垃圾邮件显示,这些域名已部署为同一次IP劫机运动的一部分,但使用同一被劫持网块的不同IP地址spamCop确认事实如此

从这个例子中可以看到,恶意BGP公告仍可上网寻路,给终端用户和网络管理员都带来混乱。 怎样才能阻止这种暴行呢?不幸的是,解决这一问题并不容易互联网网络不配置过滤BGP流量时,IP劫机成为可能适当配置互联网网络可防止下游网络发布IP网块前缀更多网络严格监控和防止恶意BGP公告前,问题会继续好消息是这些攻击很难成功拉动,一般来说只有更精密计算机罪犯才有必要技能实施攻击

世界尚无法完全防止IP劫机发生, 管理员安全人员仍应保持警惕,CiscoTalos继续跟踪威胁行为方并阻塞相关被劫持IP和后方域

补充信息保护BGP

保护企业白皮书BGP

http://www.cisco.com/web/about/security/intelligence/protecting_bgp.html

资源公钥基础设施

https://www.arin.net/resources/rpki/

优秀博客by约瑟夫卡宾科前缀滤波

//www.gdjiameijing.com/security/surprise_all_your_prefix_are_belong_to_us/

保护用户不受这些威胁

sco安全产品仍是防止恶意活动的最佳方法, 恶意活动常归结为被窃IP地址。

上头高级maware保护保护客户避免恶意软件通过垃圾邮件传递

云网安全并web安全应用保护用户不受网站恶意内容托管这些恶意网站可能显示为垃圾邮件链路

网络安全提供入侵预防系统

(IPS)并下一代防火墙将检测直接攻击来自被劫持IP地址

上头邮箱安全应用设计阻塞垃圾邮件传递

佐治亚技术学院我想和你或TALOS团队成员谈谈我正在对SPAM做的一些研究

马尔科姆,我们会通过邮件联系你

谢谢

奎格

二字小费冰堡

麻烦你通过私密邮件联系我

LOTS更多出自

IP分配146.0.32.0/19由iPENCC于2011年制作VisNetwork媒体SRL部分分配数(146.0.48.0/21)从VisNetwork媒体SRL转到Logfont有限公司https://www.ripe.net/lir-services/resource-management/ipv4-transfers/table-of-transfers)

这么说你错误地说 我们公司有 流氓公告前缀曾是我们的 转归Logfont

数个前缀被AS201640+12个别公司前缀

RIPENCC以NCC#2014091803号票通知,

更新文章以澄清我们也是受害者而非劫机者

需要附加信息时,可自由通过电子邮件联系我

视界

克里斯蒂

感谢你写作并提到VisNetwork MediaSRL前IP空间所有者

令我相当不安的是 这么多你和其他人的IP分配 被这个保加利亚AS所劫持CiscoTalos继续以极大兴趣审查这些和其他恶意BGP前缀公告如有其他细节可分享,请通过Jaesoncisco.com邮箱联系我