2013年10月CiscoTRAC网络时间协议视向量放大分布拒绝服务攻击利特网CERT自此泄露他们的NTP服务器用于拒绝服务攻击赛门捷克发布信息NTP放大DOS攻击2013年12月发生2013年12月7日黑客论坛.net用户向Pestebin贴出NTP放大DDoS脚本NTPDOS脚本严重混淆 Perl,尽管平文本顶级分解布赖安克列布并提到有人去名Starfall使用启动器.tw可能是同一个人

2013年10月CiscoTRAC网络时间协议视向量放大分布拒绝服务攻击利特网CERT自此泄露他们的NTP服务器用于拒绝服务攻击赛门捷克发布信息NTP放大DOS攻击2013年12月发生2013年12月7日黑客论坛.net用户向Pestebin贴出NTP放大DDoS脚本NTPDOS脚本严重混淆 Perl,尽管平文本顶级分解布赖安克列布并提到有人去名Starfall使用启动器.tw可能是同一个人

解析混淆 Perl产生一些有趣的洞察力近脚本顶部代码与NTPDOS功能无关

代码上下载程序调用spoof.pl从IP84.339.46运行并清除程序同时写入隐藏文件j0g0t0n3dsn不幸的是,我们无法获取副本spoof.pl脚本,但险恶的J00g0t0wn3dsn文本表示程序的目的很可能损损机运行NTPDDS脚本的任何人黑客之间没有荣誉感

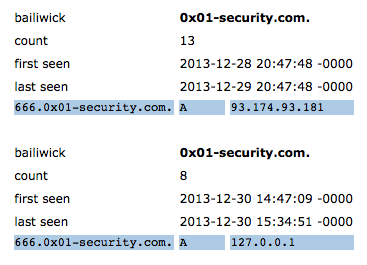

debscate Perl脚本剩余部分包含数组220脆弱NTP服务器,用于放大基础DDoS查找脚本脱混淆源码后,我们找到了NTPDOS脚本的其他版本,这些脚本缺少j00g0t0wn3dsn代码,而是用代码包绑到连接服务器并监听DDOS命令的 IRC客户端IRC基础NTPDOS脚本原版12月7pastebin输入前IRC服务器设置为“666.0x01-security.com”。最新版本的IRCNTPDOS脚本中包含336易损NTP设备,服务器设置为IP193.0202.101被动dNS显示,666.0x01安全.com域曾托管IP84.339.946(上文代码中spoof.pl的家)和IP193.0.202.101(目前住址)。用户Starfall真要负责创建 PerlNTPDOS脚本的混淆版像我们所相信的那样,那么同个人似乎也在控制域0x01安全.com邪恶目的并同时极感兴趣DDoS攻击

网络维护者幸运的是,多数时间发现/确认恶意域的必要证据都清晰可见地存在于被动dNS光域0x01安全.com拥有CNAME记录表示gle.com表示面向此域的任何邮件均由golle.com邮件交换器处理根据TRAC自己的测试 Google邮件服务器 从未听说过域名0x01安全.com任何合法域名都想接收电子邮件,此外,大多数合法域无需指向dNSA记录至127.0.0.1本地宿主)com主机2013年12月30日曾作过一段时间

我们能从中取出什么

NTP放大dos预测十月份TRAC攻击已成为现实脚本小朋友目前正在分发攻击工具,这些工具使用越来越多的脆弱NTP服务器确信你不会无意中加入DOS攻击网络管理员被鼓励提升公众面向NTP服务器升级NTP4.2.7版本,消除对monist命令支持如果升级非选项,则使用异想天开NTP配置中选项将防止一元表查询TRAC高端推荐访问团队openntpproject.org.

OpenNTP项目允许你检查网络IP空间NTP服务器共有120万至150万台设备供攻击者使用

即使是CiscoNexus 6设备中的NTP客户端都无穷无尽,然而NX5.1则无损Ctrl-FNTP:http://www.cisco.com/c/en/us/td/docs/switches/datacenter/nexus5500/sw/release/notes/6_02/Nexus5500_Release_Notes_6_02.html

参考Cisco安全通知http://tools.cisco.com/security/center/content/CiscoSecurityNotice/CVE-2013-5211

并见此ug具体记录NX-OS题https://tools.cisco.com/bugsearch/bug/CSCum52148

如有问题,请联系sirt@cisco.com

Cisco多好不包含Cisco安全咨询RSS(事实上,我必须明确搜索网络时间查找#ATALL**)

HiRicky,多谢评论

这个问题记录在安全通知中,而不是安全咨询安全情报操作端口有单独的安全通知播送完整链报文

http://tools.cisco.com/security/center/rss.x?i=44

关于PSIRT使用安全通知时的信息,请参考安全漏洞策略

http://www.cisco.com/web/about/security/psirt/security_vulnerability_policy.html

所有希望都很好

Tim网路

编译FIXRSSFEEDS URL

神工作Jaeson和感谢小技巧避免 分分和时钟攻击