前几代手机技术(如4GLTE)侧重于确保连通性,5G通过从云向客户传递连通经验将连通推向下一个层次5G网络虚拟化软件驱动并开发云技术新建使用案例解锁数不胜数应用程序,实现更强自动化并增加员工流动性5G技术融入这些环境需要企业网络与服务提供方5G网络组件深入整合这使企业所有者(包括关键信息基础设施操作者)和5G服务提供方面临4G中不存在的风险成功打乱网络或窃取机密数据的攻击将比前几代人产生更深远的影响

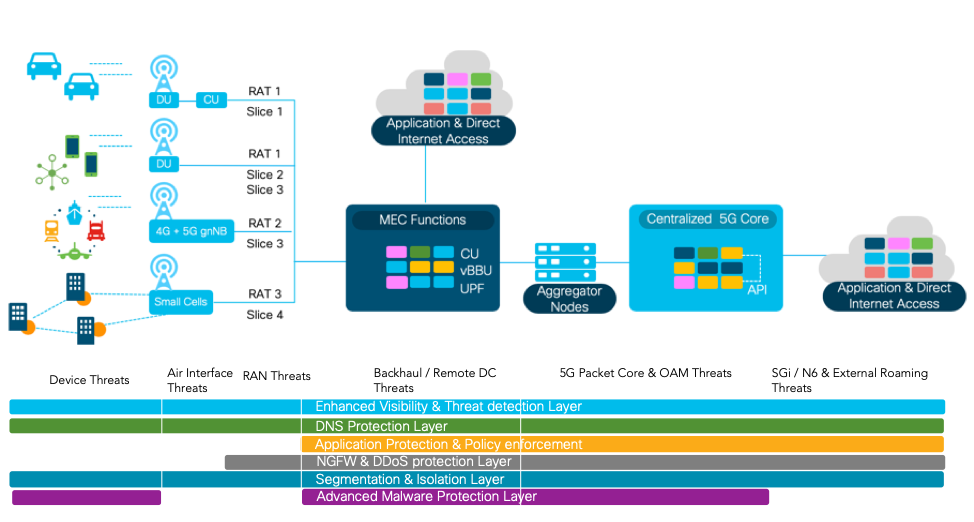

5G技术将在整个网络架构中引入先进技术,如RAN分解使用API、容器基5G云型函数、网络切除数技术提升同时允许新能力 扩展威胁面 向想渗透网络的对手开通门除扩展威胁面外,5G还向安全团队展示斜学习曲线问题,以快速识别和减轻威胁而不影响延时或用户经验

威胁部分是什么

虚拟化云型架构部署5G是服务提供方关注的主要问题之一虚拟化已有一段时间,但由5G云原功能构成的容器部署模型对服务提供方来说是一种新式方法。开源构件开发5GCNF系统已知漏洞外,公有和私有云部署模式引出另一个已知问题,但存取控制许可前后不一和不适当这一广度问题使敏感信息面临风险

5G带入网络分解、分解软件硬件和基础设施聚合支持边缘计算网络基础或MEC5G边缘计算案例驱动需要通过卸载、改善广播和向固定用户和移动用户提供更多带宽优化基础设施低延迟使用案例需求,如超可信低延迟通信案例之一,需要用户平面分布5G特定应用和用户平面需要在企业网络部署5G级服务MEC部署中的关键威胁有伪/流氓MEC部署、API攻击、不足分割和MEC企业馆舍访问控制不当

5G技术还将为用户提供新连通经验,帮助大规模IoT设备并与第三方公司结成伙伴关系,使服务和经验无缝交付5G加机器学习驱动算法为行人交通灯和车辆使用案例如车辆对万物使用区提供交通、事故和进程对等信息分布式拒绝服务在这些使用案例中是5G威胁面非常关键的一部分

算法威胁解决方案

关键基础设施保护保证您的关键软件、技术及网络组件,如家庭订户服务器、家居定位寄存器和统一数据存储器等均以右控件安全化

Cisco安全开发生命周期云型完全软件驱动5G使用开源技术这对于可缩放并允许云部署整合至关重要,但多重开源应用的脆弱性可能被攻击者利用。服务提供方需要验证5G供应商专用安全开发流程,以确保软件硬件加固安全嵌入建筑构件可信系统技术包括信任锚定、安全启动、加密、不可变特征、图像签名、常用密码法、安全存储和运行时完整性

供应商评估(安全性):关键是要验证供销链安全性 保护贵组织自始至终开发实践 并使用可信产品持续监控硬件、软件和操作完整性时,你也必须保持警惕,以检测并减轻基础设施和服务篡改精通的演艺者正静默地获取访问权并折中网络中的具体行为攻击者试图控制网络资产影响流量或通过改道或反射传输远程接收器实现监视控制后,他们可能会启动中位人攻击以折中关键服务,如域名系统和运输层安全证书发布

安全MEC回路5G边缘部署提供虚拟点播资源,基础设施连接服务器移动设备、互联网、其他边资源和业务控制系统管理协调部署中应该有正确的安全机制,防止流氓部署和右安全控制,防止恶意代码部署和未经授权访问因为这些MEC部署将包括动态虚拟环境,保障这些工作量至关重要Cisco工作量保护帮助服务提供方安全工作量Cisco聚合5GxHaul运输将为服务提供方提供5G安全运输正确级特征

Cisco超云核心允许用户平面支持全套内联服务其中包括应用检测控制系统(ADC)、网络地址翻译系统(NAT)、增强充电服务系统(ECS)和防火墙安全MEC需要多层安全控件,基于使用案例和部署模式密钥安全控件有:

·思科安全网关提供安全网关特征并检查GTP、SCTP、Diameter和M3UA

·安全MEC应用保证MEC和集中式5GC虚拟部署需要智能安全控制,而不仅仅是防火墙,无论是硬件化或虚拟化Cisco系统设计多层云任务保护使用高级安全分析并快速检测

·安全MEC访问安全用户访问MEC可用零信任方法解决,下文将更详细地解释该方法

使用零信任安全5G部署期间控件对服务提供方至关重要这一点在部署阶段尤其重要,部署阶段将有多雇员、商家、承包商和分包商部署和配置网络内各种组件和装置。提供VPN安全控件的老方法不足,因为配置工程师使用的设备可能有恶意代码,可能安装在5G基础设施内这个白纸深入了解零信任安全可应用到5G部署

结束可见性:5G带入分布式部署、动态工作量和加密接口,前所未有这需要端对端可见性以确保适当的安全姿态高级威胁检测加密方法可识别加密交通中的恶意软件而无需解密延时5G非常重要 我们不能使用传统分布式证书方法 解密流量 分析数据威胁思科隐形监视唯一能检测威胁的解决方案 跨私网公共云 甚至加密交通 无需解密

结论

5G是一个进化架构,需要增强安全机制以适应扩大威胁面网络安全基础实现可依赖和可恢复5G服务Cisco5G解决方案安全包含为基础管理者和网络操作者必须手动工作,确保网络安全最佳做法和能力从一开始就设计成5G基础设施和操作

安全姿态不确定或需要更多信息时,请联系我们请求帮助确定适合你的解决办法。阅读更多安全5G网络, 查看我们关于此题目的白皮书有兴趣成功实地部署安全产品,阅读Telenor案例研究并使用Cisco窃听器并观看5G安全点播Cisco直播

连接CISCO